走过路过不要错过,来看啥都不会的笨蛋啦!!!

Hackergame 启动

和去年写2022的考点完全一致的签到题,提交后网址会GET similarity

所以直接访问签到题 (ustc.edu.cn)就好啦(/?similarity=100)

Hackergame,启动!!!

猫咪小测

有了GPT,猫咪问答/小测压根不在话下www

第一题去中科大图书馆官网搜书名,知道在西区外文书库,搜索图书馆构造之后了解到在12层

第二题去arxiv的天体物理板块搜chicken,直接看论文得到答案23

第三题直接扔GPT里面,得到答案CONFIG_TCP_CONG_BBR

第四题问GPT和Python类型解释器有关的会议然后一个一个爆(是的,笨蛋是这样的),答案ECOOP

满昏~~

虫

SSTV秒了

更深更暗

要么F12直接看最底部元素,要么就用自己滚到最下面看flag,比签到题还签到题

奶奶的睡前flag故事

CVE-28303,Pixel手机

1 | python acropalypse_png.py restore pixel screenshot.png output.png |

秒了

高频率星球

在Linux下好asciinema,然后

1 | asciinema cat asciinema_restore.rec > output.txt |

掐头去尾删掉中间出现的乱码,就是flag.js,按照录像提示直接nodejs运行flag.js即可

组委会模拟器

被搞疯了,要么太快要么太慢要么点错要么漏了,能做出来完全是运气问题

使用脚本如下:(非常感谢E神)

1 | from selenium import webdriver |

调time.sleep参数要死了,加入了try except语句确实防止了闪退,但是有的时候就会点错,总之我这个脚本也是跑了好几次才出flag的(不会selenium和web的fw莫过于此)

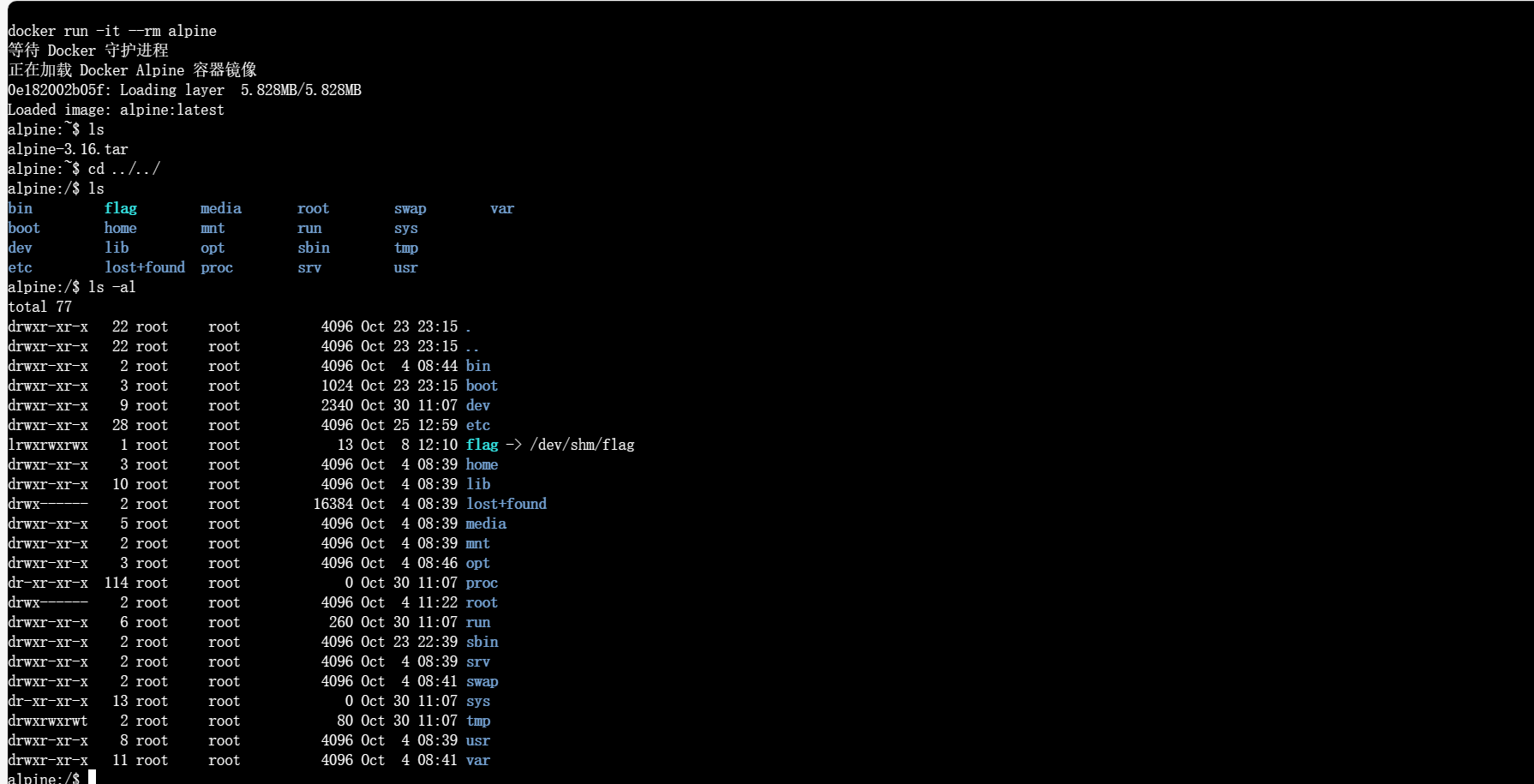

Docker for everyone

考点是Docker用户组提权,由于Docker执行指令需要root权限,即使是被root用户加入进用户组的低权限用户本质上权限也是root

一般来说有几种方法,比如添加新用户并给用户sudo权限,在etc/passwd写入root权限用户,不过这题由于去掉了usermod指令,而且是只读,所以以上两种方法都无效

那我们直接把flag挂载进容器读取就行了

我们直接cd ../../../跳到根目录,ls看到flag,但是flag不在这里,我们ls -al看看flag在哪:

原来在/dev/shm/里面啊,那就别怪我不客气了,挂载!

1 | docker run -v /dev/shm/:/123 -i -t alpine |

这就是我们直接把宿主机/dev/shm挂载到容器/123的命令,然后直接cat /123/flag就行了

咱懂的不多,如果说的有问题还请大佬多多拷打指点QAQ

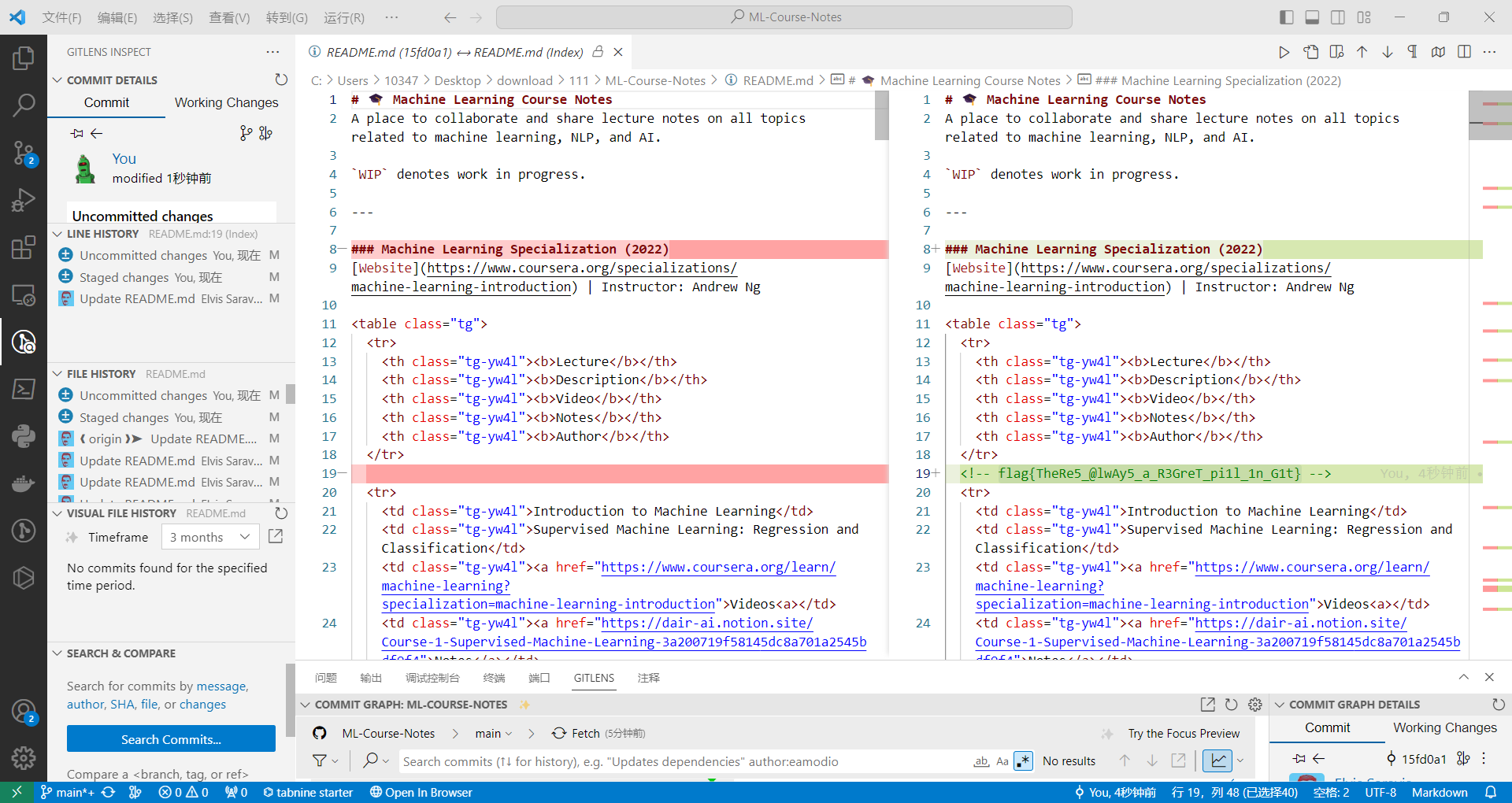

Git? Git!

本地commit恢复,git reflog然后回退版本,我在VSCode里面看的Git源仓库

惜字如金2.0

去年还是小笨蛋的时候完全没看懂,今年作为中笨蛋还是能看看的

这道题的话,两个规则里面只需要用到referer(referrer)规则就能做出来,而且最终答案存在多解

总结一下脚本就是给了一个解密字母表,然后根据第几位输出对应字母,逻辑很简单

但是问题就在于脚本在惜字如金化的时候,字母表也被处理了,本来是5*24的长度,现在只有5*23的长度了

所以根据明文flag{}一个一个对应爆就行了,参考字典如下:

1 | ["nymeh1niwemflcir}echaete"] |

改完直接跑脚本就出了

懒得写了(其实是不会了),还请各位自行查看官方WP吧

- 本文作者: 9C±Void

- 本文链接: https://cauliweak9.github.io/2023/10/30/hackergame2023-Writeup/

- 版权声明: 本博客所有文章除特别声明外,均采用 MIT 许可协议。转载请注明出处!

我爹

我爹

我E神

我E神

式神

式神

三极管全能神

三极管全能神

Marin

Marin